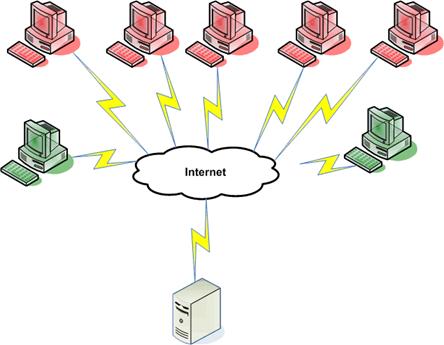

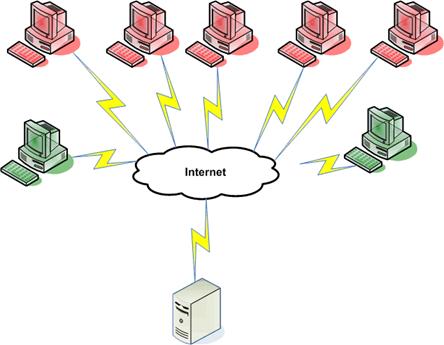

L'Apache Software Foundation a annoncé une vulnérabilité de déni de service qui affecte toutes les versions du serveur Web Apache, laissant jusqu'à 65% de tous les sites vulnérables. Une faille, jusqu'à présent inconnue, dans le code pour le traitement des en-têtes de plage d'octets permet de paralyser les versions 2.2.x d'Apache, à partir d'un seul PC. Un script perl "KillApache" démontre le problème, de manière impressionnante.

Comment fonctionne l'outil killapache DDOS?

killapache envoie des requêtes GET avec plusieurs "plages d'octets" qui demandent de grandes portions de l'espace mémoire du système. Une déclaration de "plage d'octets" permet à un navigateur de ne charger que certaines parties d'un document, par exemple de 500 octets à 1000. Elle est normalement utilisée lors du téléchargement de fichiers volumineux. Cette méthode est utilisée par des programmes tels que les clients de téléchargement, pour reprendre les téléchargements qui ont été interrompus. Elle est conçue pour réduire les besoins en bande passante. Cependant, il semble que la mention de multiples sélection d'octets dans l'en-tête ("header") peut planter un serveur Apache.

Aucun patch n'a pour le moment été publié pour combler cette faille, mais des moyens de contourner le problème ont été trouvés. Ces moyens ont été postés par The Apache Software Foundation, et peuvent être utilisés en attendant un correctif stable.

Télécharger killapache (pour le tester sur votre serveur)

Source :

Killapache: DDOS tool - Half of the Internet is vulnerable now !

L'Apache Software Foundation a annoncé une vulnérabilité de déni de service qui affecte toutes les versions du serveur Web Apache, laissant jusqu'à 65% de tous les sites vulnérables. Une faille, jusqu'à présent inconnue, dans le code pour le traitement des en-têtes de plage d'octets permet de paralyser les versions 2.2.x d'Apache, à partir d'un seul PC. Un script perl "KillApache" démontre le problème, de manière impressionnante.

Comment fonctionne l'outil killapache DDOS?

killapache envoie des requêtes GET avec plusieurs "plages d'octets" qui demandent de grandes portions de l'espace mémoire du système. Une déclaration de "plage d'octets" permet à un navigateur de ne charger que certaines parties d'un document, par exemple de 500 octets à 1000. Elle est normalement utilisée lors du téléchargement de fichiers volumineux. Cette méthode est utilisée par des programmes tels que les clients de téléchargement, pour reprendre les téléchargements qui ont été interrompus. Elle est conçue pour réduire les besoins en bande passante. Cependant, il semble que la mention de multiples sélection d'octets dans l'en-tête ("header") peut planter un serveur Apache.

Aucun patch n'a pour le moment été publié pour combler cette faille, mais des moyens de contourner le problème ont été trouvés. Ces moyens ont été postés par The Apache Software Foundation, et peuvent être utilisés en attendant un correctif stable.

Télécharger killapache (pour le tester sur votre serveur)

Source : Killapache: DDOS tool - Half of the Internet is vulnerable now !

L'Apache Software Foundation a annoncé une vulnérabilité de déni de service qui affecte toutes les versions du serveur Web Apache, laissant jusqu'à 65% de tous les sites vulnérables. Une faille, jusqu'à présent inconnue, dans le code pour le traitement des en-têtes de plage d'octets permet de paralyser les versions 2.2.x d'Apache, à partir d'un seul PC. Un script perl "KillApache" démontre le problème, de manière impressionnante.

Comment fonctionne l'outil killapache DDOS?

killapache envoie des requêtes GET avec plusieurs "plages d'octets" qui demandent de grandes portions de l'espace mémoire du système. Une déclaration de "plage d'octets" permet à un navigateur de ne charger que certaines parties d'un document, par exemple de 500 octets à 1000. Elle est normalement utilisée lors du téléchargement de fichiers volumineux. Cette méthode est utilisée par des programmes tels que les clients de téléchargement, pour reprendre les téléchargements qui ont été interrompus. Elle est conçue pour réduire les besoins en bande passante. Cependant, il semble que la mention de multiples sélection d'octets dans l'en-tête ("header") peut planter un serveur Apache.

Aucun patch n'a pour le moment été publié pour combler cette faille, mais des moyens de contourner le problème ont été trouvés. Ces moyens ont été postés par The Apache Software Foundation, et peuvent être utilisés en attendant un correctif stable.

Télécharger killapache (pour le tester sur votre serveur)

Source : Killapache: DDOS tool - Half of the Internet is vulnerable now !